Virus phát tán qua email “đòi nợ” tấn công máy tính người dùng như thế nào?

Email đính kèm file "Hoa don tien no" có chứa mã độc được gửi tới hộp thư điện tử của độc giả N.T.H vào chiều ngày 15/5/2019. |

Như ICTnews đã thông tin, chiều ngày 15/5/2019, chị N.T.H, một độc giả của ICTnews đã phản ánh thông tin chị và một số nhân viên trong cơ quan mình nhận được 1 thư điện tử từ một người lạ với tiêu đề “Hóa đơn tiền nợ!”, thư có đính kèm tệp định dạng nén “Hoa don tien no”.

Kết quả phân tích sơ bộ của chuyên gia Hà Minh Trường, Công ty cổ phần An toàn thông ty CyRadar đã chỉ ra rằng, file đính kèm thư điện tử gửi đến độc giả N.T.H có chứa mã độc. Khi người dùng giải nén file .rar đính kèm thư điện tử “đòi nợ” và chạy file được giải nén ra thì cũng đồng nghĩa với việc máy tính của họ đã bị cài mã độc, bị chiếm quyền điều khiển, nhận lệnh từ máy chủ điều khiển từ xa thông qua địa chỉ máy chủ “hxxps://api.ciscofreak[.]com/jZHP”. Lúc này, hacker có thể tùy ý ra lệnh từ xa cho máy tính của người dùng, ví dụ như xóa file, ăn trộm file…

|

Theo các chuyên gia CyRadar, hiện chưa có nhiều hãng cung cấp giải pháp bảo mật có thể nhận diện được chiến dịch tấn công này (Ảnh minh họa: Internet) |

Các chuyên gia CyRadar thời gian vừa qua đã thực hiện phân tích sâu về kỹ thuật tấn công được hacker sử dụng trong chiến dịch tấn công mạng bằng file chứa mã độc đính kèm email “đòi nợ” kể trên.

|

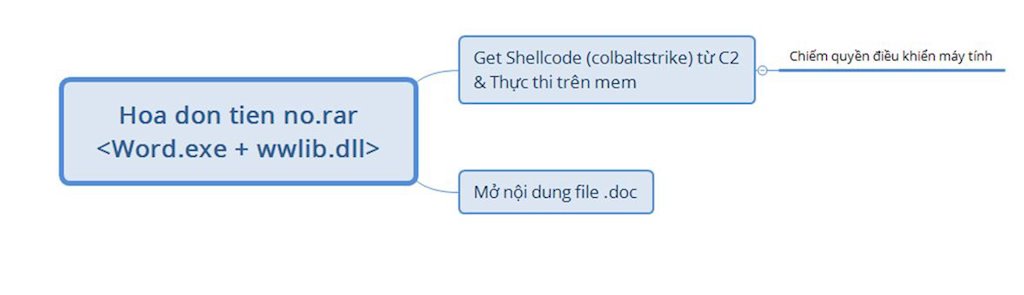

Tóm tắt hành vi mã độc được hacker sử dụng. |

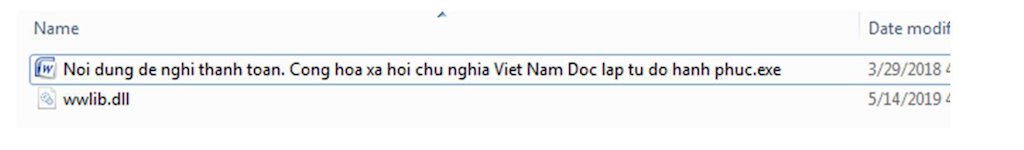

Cụ thể, chuyên gia CyRadar Hà Minh Trường cho biết, sau khi giải nén file “.rar” đính kèm email “đòi nợ”, có 2 file với thông tin hiển thị gồm:

|

VirusTotal nhận diện đây là file "Winword.exe" chuẩn của Microsoft |

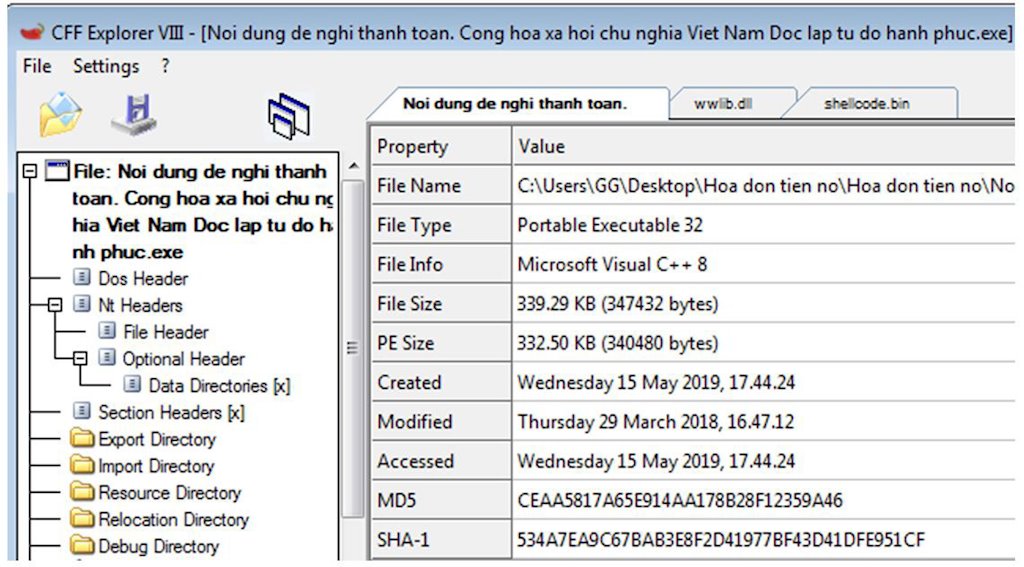

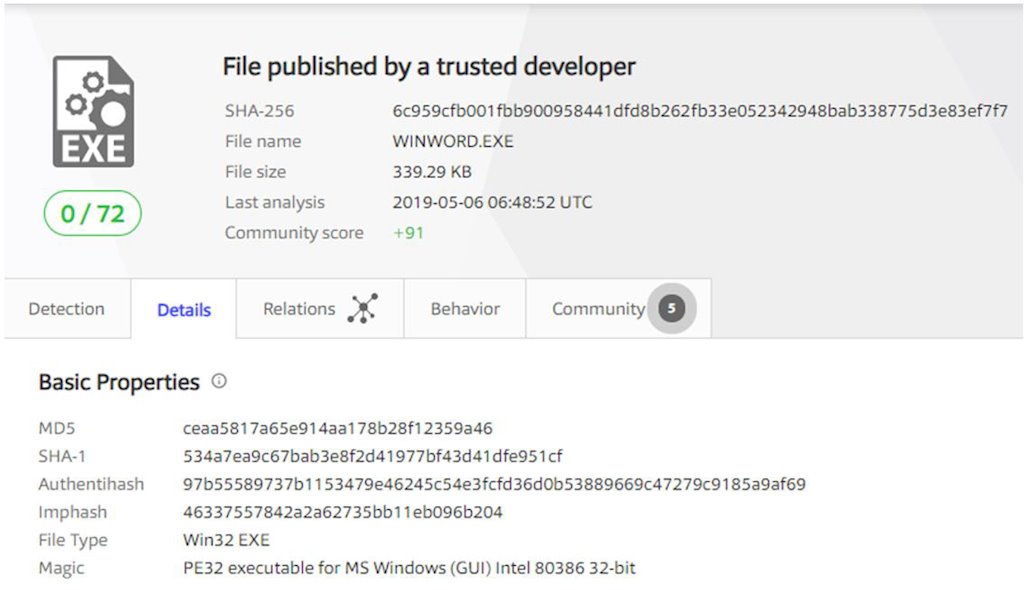

Phân tích chi tiết của file “Noi dung de nghi thanh toan. Cong hoa xa hoi chu nghia Viet Nam Doc lap tu do hanh phuc.exe”, các chuyên gia CyRadar nhận thấy, hacker đã sử dụng chính file Winword.exe “sạch” để lợi dụng cài đặt mã độc bằng kỹ thuật DLL SideLoading đang được các hacker sử dụng nhiều trong thời gian gần đây nhằm vượt qua qua các phần mềm diệt virus.

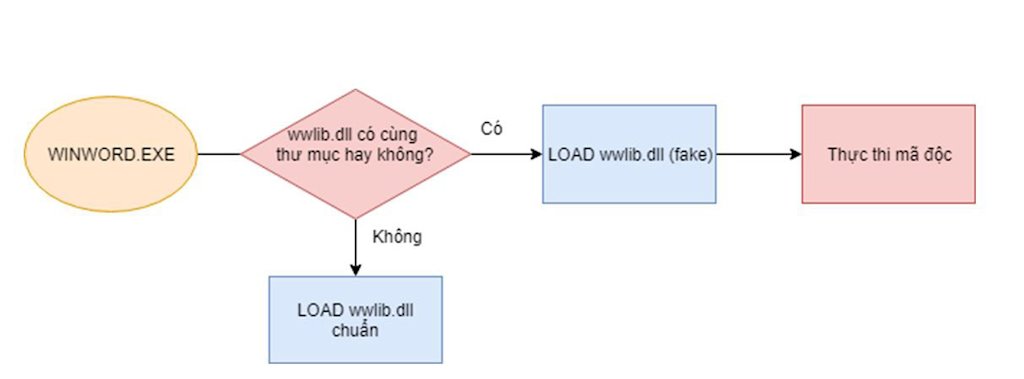

DLL SideLoading là kỹ thuật tấn công trong đó một file DLL giả mạo có thể được nạp vào bộ nhớ của ứng dụng dẫn đến thực thi mã ngoài ý muốn.

|

VirusTotal nhận diện đây là file "Winword.exe" chuẩn của Microsoft |

|

VirusTotal nhận diện đây là file "Winword.exe" chuẩn của Microsoft |

Với file “wwlib.dll”, chuyên gia CyRadar xác định, đây là file .dll mạo danh thư viện của Microsoft. File này không được tìm thấy trên Virustotal.com. “Như vậy, đây là một mã độc hoàn toàn mới mà hacker sử dụng trong chiến dịch lần này”, chuyên gia CyRadar Hà Minh Trường cho hay.

Thông tin về cách thức hoạt động của mã độc, vị chuyên gia này lý giải, hacker đã sử dụng kỹ thuật DLL SideLoading để thực hiện cài đặt mã độc.

|

Hình ảnh mã độc gửi lệnh xuống máy nạn nhân. |

Cụ thể, khi nạn nhân mở file .exe cùng thư mục với wwlib.dll-fake thì file fake sẽ được load và thực thi các hành vi độc hại.

|

Hình ảnh mã độc gửi lệnh xuống máy nạn nhân. |

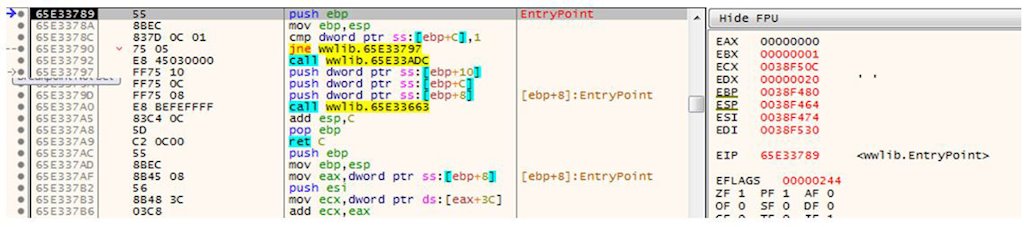

Wwlib.dll được load vào mem và được thực thi khi mở file winword.exe

|

Hình ảnh mã độc gửi lệnh xuống máy nạn nhân. |

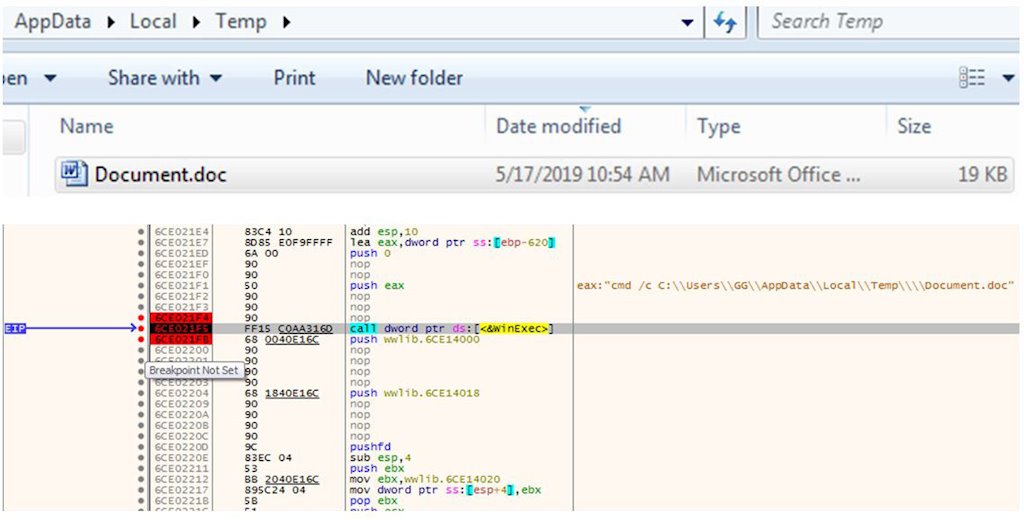

Chuyên gia CyRadar phân tích, trước tiên, mã độc sẽ bung ra file “.doc” trong thư mục TEMP rồi thực hiện mở file đó nhằm đánh lừa người dùng

|

Hình ảnh mã độc gửi lệnh xuống máy nạn nhân. |

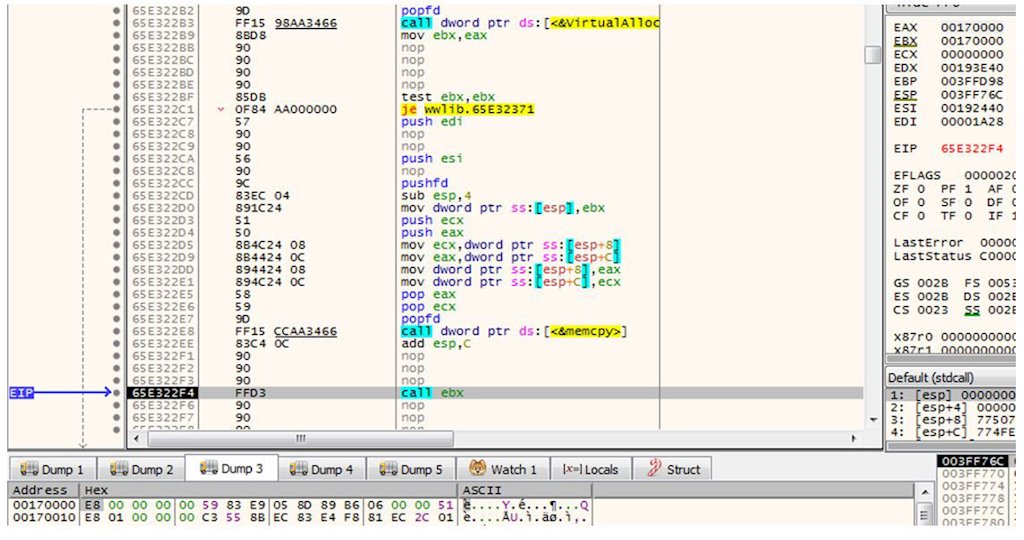

Tiếp theo, mã độc tạo vùng mem thực thi mới và sao chép shellcode được giải mã vào chính vùng mem đó, sau đó thực thi

(责任编辑:Ngoại Hạng Anh)

- ·Soi kèo phạt góc Ipswich Town vs Man City, 23h30 ngày 19/1

- ·Đàm Vĩnh Hưng kể về nỗi buồn mất nhà, ba mẹ ly hôn

- ·Giọng hát Việt sau liveshow 5: Âm thịnh dương suy

- ·Bầu sô tiết lộ cát

- ·Nhận định, soi kèo Plymouth vs Queens Park Rangers, 19h30 ngày 18/1: Thay tướng đổi vận

- ·Nhận định, soi kèo U17 Indonesia vs U17 Panama, 19h00 ngày 13/11

- ·Cần tẩy chay loại nghệ sĩ 'biến thái'

- ·Cường đô la gửi lời yêu thương tới Hà Hồ

- ·Nhận định, soi kèo Getafe vs Barcelona, 03h00 ngày 19/1: Barca bật chế độ “hủy diệt”

- ·Nhận định, soi kèo U17 Tây Ban Nha vs U17 Mali, 16h00 ngày 13/11

- ·Nhận định, soi kèo Thanh Hóa vs Hà Tĩnh, 18h00 ngày 18/1: Khách ‘ghi điểm’

- ·Nhận định, soi kèo Trau FC vs Gokulam Kerala, 18h00 ngày 13/11

- ·Giọng hát Việt sau liveshow 5: Âm thịnh dương suy

- ·Nhận định, soi kèo Varbergs BoIS vs Goteborg, 21h00 ngày 12/11

- ·Nhận định, soi kèo Lens vs PSG, 22h59 ngày 18/1: Đâu dễ bắt nạt

- ·Tuấn Hưng và 'nghi án' chia tay lặng lẽ với Ngân Khánh

- ·Hủy giải Gương mặt của năm vì lý do đạo đức

- ·Ca khúc của Hà Okio có cơ hội lọt đề cử Grammy 2014

- ·Soi kèo phạt góc Lille vs Nice, 03h05 ngày 18/01

- ·Vĩnh biệt “cánh chim đầu đàn” âm nhạc bác học